jan 3, 2022 | Blog

Az adatok komplexek, töredezettek, ezért a CDO drága ideje az adatintegrációra megy el – derül ki egy friss tanulmányból.

A chief data officer vagyis adatvagyon-gazdálkodási vezető egy relatíve új szerepkör, ami kevés vállalatoknál van. Azonban azoknál a jellemzően multinacionális vállalatoknál, ahol léteznek, nem tudnak hatékony munkát végezni – derül ki az Informatica felméréséből.

Az adatok komplexitása viszi el az időt

A közel 1000 CDO megkérdezésével készített kutatás szerint az adatvagyon-gazdálkodási vezetők 37 százaléka legtöbb idejét az adatok komplexitása viszi el, ahelyett, hogy a valós digitális átalakulásra összpontosítanának.

A kutatás szerint az adatok töredezettsége jelenti a legnagyobb kihívást 2022-ben az adatvezetők számára. Ez a jellemző jelenti a vízválasztót azon cégek között, akik adatvezérelt átalakulással érnek el sikereket és akik még mindig adataik rendszerezésére kell összpontosítsanak.

Magasabb szintű vállalati adatkultúra szükséges

A kutatás szerint a vállalatok sokat nyerhetnek, ha magas szintű adatkultúrát alakítanak ki szervezetüknél: pontosabban 250-szer több üzleti értéket tudnak termelni, mint azok a vállalatok, akik csak most indulnak el az adatvezéreltség útján.

Még ha késve is, de mindenképp érdemes elindulni, ezen az úton a mesterséges intelligencia hozhat előnyt a cégeknek. Az Informatica szerint jelenleg igazán csak a mesterséges intelligencia képes a cégek számára szükséges sebességet és méretezhetőséget biztosítani. Az adatok szerint a magas szintű vállalati kultúrával rendelkező cégek háromszor ügyesebbek az MI vezérelte adatmenedzsment területén, mint kevésbé fejlett társaik.

Az üzleti innováció bátorításához mindenkinek vállalat szerte hozzá kellene férnie az adatokat igazgató mesterséges intelligenciához. Azonban csupán a vállalatok egyharmada (31 százalék) biztosít önkiszolgáló jellegű hozzáférést az adatokhoz a különböző csapatok és egyének számára.

Az adatok megsemmisítése is fontos

A magasabb szintű vállalati adatkultúra jellemzője, hogy a vállalatok szervezetten és tervezetten foglalkoznak az adattárolók életciklusával, az adatok tanúsított és visszafordíthatatlan megsemmisítésével – ebben a DATA D szakembereinek segítségét kérheti.

ápr 29, 2021 | Blog

Érdekes adatokkal szolgál a Ponemon Intézet legfrissebb felmérése, mely az adatok titkosításával foglalkozik, a vállalatok fele már titkosítja adatait, főleg ügyfelei védelmében.

A 2021 Global Encryption Trends Study nevű tanulmányban a vállalatok adatokkal és adatok titkosításával kapcsolatos attitűdjét vizsgálták. A kutatásban 17 országból 6610, vállalati adatokkal foglalkozó vezetőt kérdeztek meg, a cégek több iparágat képviselnek.

A kutatás szerint lassan, de biztosan nő az adataikat titkosító vállalatok száma. Míg a 2015-ös kutatás szerint még csak a vállalatok 37 százaléka védte titkosítással adatait, addigra 2020-ban ez az arány 50 százalékra nőtt. A cégek 37 százalékának valamilyen stratégiája vagy terve létezik titkosítással kapcsolatban, ezeket bizonyos alkalmazások és adattípusok esetében használják. A vállalatok csupán 13 százaléka nem használja a titkosítást a mindennapi életben.

A Nyugat fejlettebb

Bizonyos országok sokkal fejlettebbek az adatok titkosítása terén: például a német cégek 71 százaléka alkalmazza mindennap, de az Amerikai Egyesült Államokban is az arány 70 százalék. A megkérdezettek 54 százaléka az ügyfelek személyes adatait is védi a titkosítással.

Nem biztonság miatt van a titkosítás

Érdekes módon, nem elsődlegesen biztonsági megfontolásból, hanem az általános IT tevékenységek miatt van szüksége a cégeknek erre az adatvédelmi formára. Ez valószínű azért van, mert sok vállalat használ már IoT eszközöket, a tőlük származó adatokat mindenképp meg szeretnék védeni.

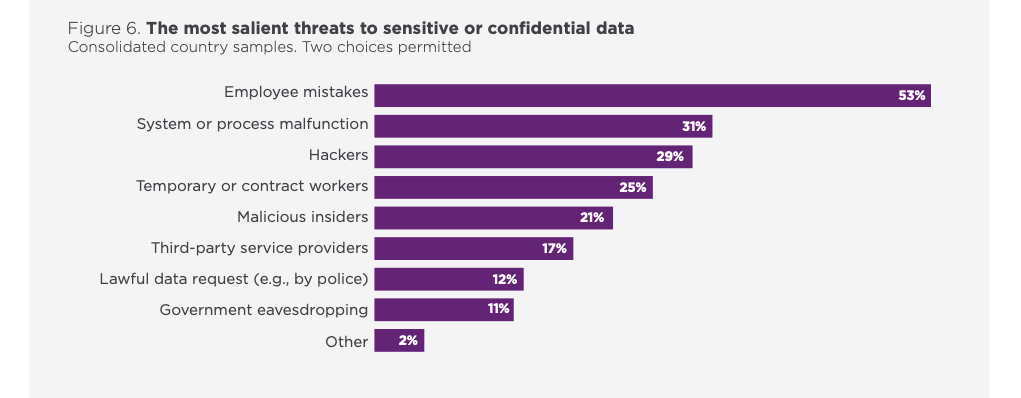

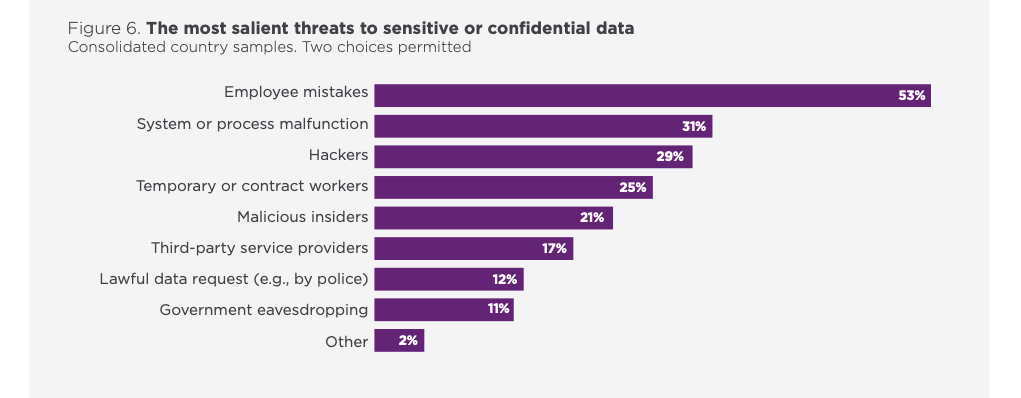

Ami talán a legérdekesebb ennek a tanulmányban, hogy milyen fenyegetettségek miatt használják ezt a technológiát. Elsődlegesen az alkalmazottak hibáitól féltik a cégek az adatokat, másodsorban a rendszer meghibásodása ellen védekeznek titkosítással, harmadsorba pedig a hackerektől is féltik az adatokat. A kormányzati hallgatózástól kevesen, csupán a megkérdezettek 11 százaléka tart.

Forrás: 2021 Global Encryption Trends Study

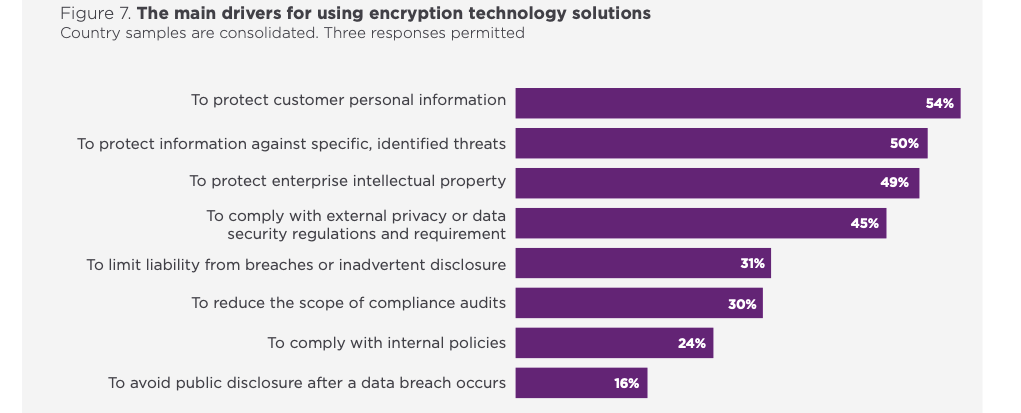

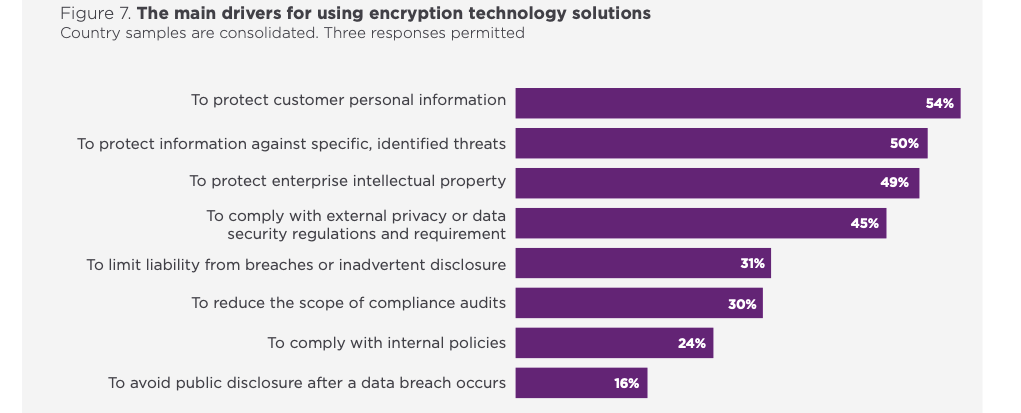

A titkosítás használatának elsődleges oka az ügyfelek adatainak védelme, ami a szigorú GDPR szabályozások fényében nem is olyan meglepő. A második ok a meghatározott fenyegetettségek ellen így védik az információkat. Harmadsorban pedig ezzel is védik a vállalatok saját szellemi tőkéjüket és csupán negyedik helyen van a szabályozásoknak való megfelelés.

Forrás: 2021 Global Encryption Trends Study

Rendszeres adattörléssel még titkosítás sem kell

A jó hír, hogy ha a vállalatok rendszeresen felülvizsgálják az aktívan használt adatokat és kiszűrik a nem szükséges információkat, azokat pedig tanúsított adattörlési megoldással törölik, akkor nemcsak egészséges és naprakész adatokkal rendelkezünk, hanem a felesleges titkosítással sem kell foglalkozzunk.

A teljes kutatás itt érhető el, ingyenes regisztráció után letölthető.

jan 6, 2021 | Blog

A 2019-2020-as éves jelentés szerint a brit Igazságügyi Minisztériumnál összesen 17 darab, meglehetősen komoly biztonsági incidenst regisztráltak, ami több mint 120 ezer ember adatait érintette.

A Parliament Street nevű agytröszt elemzése szerint az érintett brit minisztérium igencsak lazán kezelte a rá bízott adatokat: egy év alatt 17 komoly biztonsági incidens történt a hivatalban, ami rengeteg ember, több mint 120 ezer lakos adatait érintette. További 6452 esetben olyan adatincidens történt, ami ugyan aggasztó, de nem volt elég komoly ahhoz, hogy az adatvédelmi biztosnak jelentsék azokat.

Emberi lustaság az ok

A komoly incidensek hátterében legtöbb esetben nem külső hackertámadás áll, hanem azok emberi lustaságot takarnak, hanyag viselkedésre vezethetők vissza és a szabályok be nem tartása miatt fordulhattak elő. Például sok esetben veszítettek el nem titkosított USB adathordozókat, vagy bizalmas adatokkal teli emaileket nem megfelelő embereknek küldtek. Az is előfordult, hogy okostelefonokat és mobilokat a hivatalos autókból vagy egyszerűen az alkalmazottak otthonából loptak el.

Hardverhiba is adódott

Egy igen komoly esetben az egyik alprocesszor meghibásodása miatt azonosíthatatlan felhasználók számára is elérhetővé váltak az alkalmazottak oktatásával kapcsolatos adatbázisok, fájlok. Az incidens során egy adatbázist kétszer töltöttek le nem jogosult felhasználók: egyszer a teljes adatmennyiség a kezükbe került, a másik esetben csupán a fél adatbázist tudták lementeni.

A többi 6425 jelentési kötelezettség nélküli incidens során például illetéktelen személyek tudtak meg hivatali titkokat. Az viszont aggasztó, hogy 823 esetben nem megfelelően védett elektronikus berendezéseket, eszközöket vagy papír alapú dokumentumokat veszítettek el az alkalmazottak.

Csökkentsük a kockázatokat!

Lássuk be, tévedni emberi dolog. Azonban a vállalat felelőssége a kockázatokat csökkenteni, például azzal, hogy időben és megfelelően kezelik a különböző elektronikai eszközökön, adattárolókon lévő adatokat. Így, ha azok idegenek kezébe is kerülnek, a megfelelő adattörlési és adatfertőtlenítési procedúrák miatt mindenki nyugodt maradhat, hogy legalább az adatok vállalaton belül maradnak.

nov 10, 2020 | Blog

Az adatfertőtlenítés a GDPR korában soha nem volt fontosabb, összeállításunkban hét tippet adunk a biztonságos és kockázatmentes vállalati adatfertőtlenítéshez.

Az adatfertőtlenítés fontos része az adat életciklusának, ahogy azt blogunkon korábban már megírtuk. Az adatfertőtlenítés az a folyamat, amikor tudatosan, állandóan és visszafordíthatatlanul eltávolítjuk vagy megsemmisítjük az adathordozón tárolt adatokat, teljesen megakadályozva, hogy az adatokat valaha visszaállíthassuk, és erről tanúsítványt állítunk ki.

Az adatmegsemmisítés, melyet tévesen az adatfertőtlenítés szinonimájaként használják, az a folyamat, amikor a szalagon, merevlemezen vagy más formájú elektronikus adathordozón tárolt adatok úgy megsemmisítjük, hogy azok teljesen olvashatatlanok, nem lehet hozzájuk férni és engedély nélkül felhasználni. Ebből a folyamatból hiányzik azonban a tanúsítás, a megmásíthatatlan bizonyíték, hogy az adatokat valóban az előírásoknak és a szabályozásoknak megfelelően kezeltük.

A fogalmak tisztázása után hadd jöjjön akkor a hét tipp a biztonságos adatfertőtlenítéshez

Tanúsított szolgáltatót használjunk

Ha egy külső szolgáltatót használunk eszközeink megsemmisítéséhez, az adatok fertőtlenítéséhez, akkor a bizonyosodjunk meg róla, hogy professzionális, a logisztikai láncot tanúsítottan végig kísérő vállalatról van szó. Győződjünk meg róla, hogy a folyamat végén megkapjuk az eszközök fertőtlenítéséről, megsemmisítéséről szóló tanúsítványt.

Fedjünk le mindent

Győződjünk meg róla, hogy adatfertőtlenítési szabályzatunk az összes IT eszközre kiterjed, legyen szó okostelefonról, tabletről, PC-ről, szerverekről, hordozható merevlemezekről, külső adathordozókról, merevlemezes nyomtatóról, adatokat tároló vállalati autóról egyaránt.

Legyen SLA

Határozzuk meg a szolgáltatási szinteket (SLA), ezzel is biztosítva, hogy az életciklusok végéhez ért eszközöket lehetőség szerint azonnal, de maximum 24 órán belül adatfertőtlenítjük.

Ellenőrizzük az érzékeny adatokat

Bizonyosodjunk meg róla, hogy egyetlen eszköz sem hagyja el a vállalat területét vagy az adatközpont helyszínét érzékeny adatokat hordozva. Lehetőség szerint a vállalat területén belül adatfertőtlenítsük az eszközöket és menedzseljük a tanúsítványokat. Azokkal az eszközökkel is foglalkozzunk, melyeket a szervezeten belül használjuk újra (egy másik alkalmazottnak adjuk) vagy elhagyják a szervezetet (adomány, eladás vagy újrahasznosítás céljából).

Kommunikáljunk

Legyen egy tiszta és érthető kommunikációs tervünk, melynek segítségével rendszeresen ismertetjük alkalmazottjainkkal adatfertőtlenítési szabályzatunkat, annak célját. Szükség szerint tartsunk oktatást, legyen felelőse a területnek.

Tisztázzuk a szerepköröket

Győződjünk meg róla, hogy az adatfertőtlenítés folyamatában érintett részlegek és személyek szerepköre tisztázott, mindenkinek pontosan meghatározott feladata és felelőssége van.

Legyen rendszeres belső audit

Rendszeresen belső audittal mérjük fel az adatfertőtlenítés helyzetét. Így meggyőződhetünk arról, hogy minden részleg, alkalmazott és esetenként külső partner az előírásoknak megfelelően kezeli az életciklusa végét elért eszközöket.

okt 12, 2020 | Blog

Kicsit saját maguknak ellentmondóan működnek a vállalatok világszerte – derül ki abból a kutatásból, melyet a Blancco kérésére a Coleman Parker végzett a világ nagyvállalatai körében. Az 1850 vállalat megkérdezésével készített felmérés szerint a szervezetek 83 százalékának van CSR programjuk, de ennek ellenére elenyésző százalékuk foglalkozik az életciklusuk végét elért IT eszközök adatfertőtlenítésével.

Pedig blogunkon is megírtuk, hogy éves szinten rekordmennyiségű, 53,6 milliárd tonnányi elektronikus hulladék keletkezett és ennek csupán a 17,4 százalékát hasznosítja újra az emberiség. Ez konkrétan azt jelenti, hogy 57 milliárd dollár értékű arany, ezüst, réz, platina és egyéb magas értékű, újrahasznosítható anyagot egyszerűen kidobunk vagy elégetünk.

Másképp dolgozzuk fel a régi hardvert!

Az elektronikai hulladék növekedésének egyik oka, hogy rossz módszereket használunk a hardver feldolgozására. A felmérés szerint a szervezetek több mint harmada (36 százalék) nem megfelelő adatmegsemmisítési módszereket használnak, melyek kockázatot jelentenek a vállalat és a környezet számára egyaránt. Egyik ilyen módszer a hardver fizikai megsemmisítése anélkül, hogy minderről bármilyen feljegyzés, tanúsítás készülne.

A vállalatok gyakorlatilag ledarálják vagy egy kalapáccsal összetörik a kidobott elektronikai eszközöket, így azonban a készülékek gyártásakor használt káros anyagok mind-mind a természetben kötnek ki. Ennél jobb megoldás, ha egy erre szakosodott vállalatra bízzuk a készülékek megsemmisítését, hiszen ők megfelelően tudják a káros anyagokat elkülöníteni és kezelni egyaránt.

Bevételhez juthatnak

A felmérés szerint a nagyvállalatok összesen több százezer eszközt semmisítenek meg nem megfelelő módon minden évben. Ha ezek a szervezetek váltanának, és úgy döntenének, hogy adatfertőtlenítik eszközeiket és eladják őket a megsemmisítés helyett, akár 2000 szénkreditet tudnának összeszedni éves szinten – ami komoly bevétel minden vállalatnak.

Az eladás nem az egyetlen lehetőség. A vállalatok a szervezeten belül újrahasznosíthatják vagy egy jó célra fordíthatnák. De ehhez minden esetben szoftveresen adatfertőtleníteni kell az eszközöket, ahelyett, hogy fizikailag megsemmisítsék azokat.

Miért döntenek így a cégek?

A kutatás szerint azonban a vállalatok több mint egyharmada (39 százaléka) az eszközök fizikai megsemmisítése mellett döntenek, mert azt gondolják, ez a legjobb a környezetnek. De vajon miért döntenek így a vállalatok? A válasz három területről érkezik: oktatás hiánya, kommunikáció hiánya és az adatbiztonság és környezeti előírások gyenge szabályozása.

Az oktatás hiánya – a vállalatok rosszul gondolják azt, hogy az eszközök fizikai megsemmisítése a legjobb a környezetnek, sokkal jobb, ha a káros anyagok nem kerülnek a természetbe vagy ha többször újrahasznosítjuk azokat.

Kommunikáció hiánya – az életciklusuk végét elért eszközökkel a vállalatok döntő többsége foglalkozik (91 százalék), de csak a papír és szabályzat, elképzelés szintjén. A vállalat elképzeléseit, vállalásait meg kell ismertetnie az alkalmazottakkal és megfelelően a mindennapi gyakorlatban alkalmazni is kell.

A szabályok hiánya vagy be nem tartása – az Amerikai Egyesült Államokban 22 államban egyszerűen nincs állam szerte érvényes szabályozás, mely az elektronikai hulladék kérdését szabályozná. A 2013-mas EU-s WEEE Direktíva és szabályozás megléte ellenére Nagy-Britannia 2018-ban nem teljesítette célkitűzéseit és egyik a legnagyobb elektronikai hulladék expotőrnek számít. Vagyis van mit fejlődni a szabályok megalkotása és betartatása területén egyaránt.