júl 6, 2020 | Adatbiztonsági cikkek, hírek

Az ENSZ június végén kiadott Global E-waste Monitor 2020 című jelentése szerint 2019-ben rekordmennyiégű elektronikus hulladék keletkezett, 53,6 millió tonnányi, ami 21 százalékos növekedés öt év leforgása alatt. A hulladék elektronikából 57 milliárd dollárnyi aranyat és egyéb értékes komponenseket elégetünk vagy simán kidobunk.

A jelentés szerint az e-hulladék a leggyorsabban növekvő hulladékmennyiség, melyet a z egyre fejlődő elektronikus és elektromos eszköz fogyasztás duzzaszt ekkorára. Az is problémát jelent, hogy a gyártók eleve rövid életciklussal terveznek és nagyon kevés javítási lehetőség van ezeknél az eszközöknél.

Keveset hasznosítunk újra

A 2019-ben keletkezett e-hulladéknak csupán a 17,4 százalékát hasznosította újra az emberiség. Ez azt jelenti, hogy 57 milliárd dollár (!!!) értékű aranyat, ezüstöt, rezet, platinát és egyéb magas értékű, újrahasznosítható anyagot egyszerűen kidobunk, vagy, ami még rosszabb, simán elégetünk – ahelyett, hogy összegyűjtenénk és újrahasznosítanánk őket.

A legnagyobb szemetelők

A jelentés szerint a legnagyobb szemetelő kontinens Ázsia, 24,9 millió tonnával, második helyezett Amerika (13,1 millió tonna) és Európa (12 millió tonna). Afrika csupán 2,9 millió tonnányi e-hulladékot, míg Óceánia 0,7 millió tonnányi e-szemetet generáltak.

Érdekesen átalakul ez a rangsor, hogyha az egy lakosra jutó e-hulladék mennyiséget nézzük: Európa lesz az első 16,2 kilogramm e-hulladékkal fejenként, Óceánia második 16,1 kilogrammal, harmadik helyezett Amerika 13,3 kilogrammal. Ázsia és Afrika e-hulladék termelése fejenként a legalacsonyabb: 5,6, illetve 2,5 kilogramm.

A tavaly keletkezett 53,6 millió tonna meghaladja az Európában élő összes felnőtt ember testsúlyát, ennyit nyom 350 darab, Queen Mary 2 nagyságú szállodahajó, melyeket sorba állítva 125 kilométer hosszú vonalat kapnánk.

Érdemes újrahasznosítani

Az e-hulladékot azért is érdemes lenne minél nagyobb arányban újrahasznosítani, feldolgozni, mert a használt anyagok között olyan mérgező összetevők is vannak, mint például az ólom, mely károsítja az emberi agyat és a koordinációs rendszert. A többnyire monitorokban, fluoreszkáló és energiatakarékos izzókban használt ólomból éves szinten 50 tonnányi kerül a természetbe.

Az e-hulladék nagy részét a kis elektronikai eszközök teszik ki (17,4 millió tonna), nagy eszközök (13,1 millió tonna) és a hőmérséklet szabályozására szolgáló eszközök (17,4 tonna). A DATA D által is feldolgozott kis IT és távközlési berendezések kategóriából keletkezett a legkevesebb hulladék, 0,9 millió tonnányi.

Az ENSZ jelentése itt található meg.

jún 30, 2020 | Adatbiztonsági cikkek, hírek

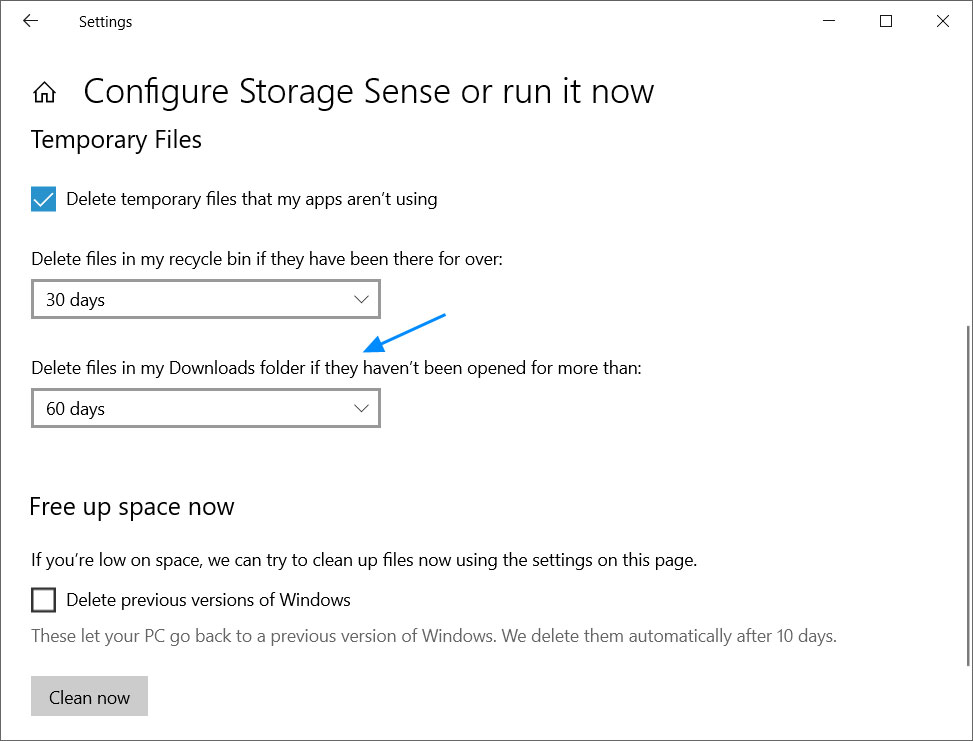

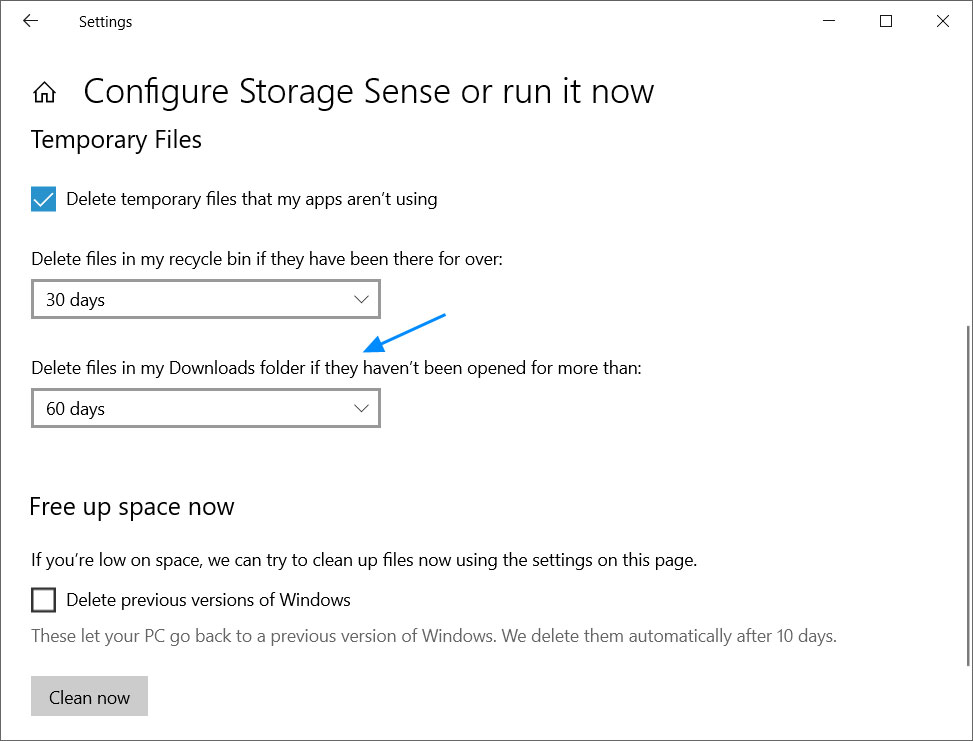

A Windows 10-ben két, beépített lemez karbantartó alkalmazás található, melyek segítségével a felhasználók területet szabadíthatnak fel. A Microsoft picit megváltoztatta ezeket az alkalmazásokat, hogy a felhasználók véletlenül se tudják törölni a Letöltések mappában lévő fontos fájlokat.

Lemezkarbantartó

A Microsoft már a Windows 98-as operációs rendszerbe építette be először a Disk Cleanup vagyis Lemezkarbantartó alkalmazást, melynek segítségével helyet szabadíthatunk fel a merevlemezen a szükségtelen rendszerfájlok, régebbi Windows telepítések, ideiglenes fájlok törlésével.

A Windows 10 2018 októberi frissítésével a Microsoft lehetővé tette, hogy a Downloads vagyis Letöltések mappának tartalmát is töröljük, amikor a Lemezkarbantartó-t futtatjuk. Azonban ez a lehetőség sok felhasználó számára okozott komoly bosszúságot és problémát, ebben a mappában ugyanis számos fontos fájlt és adatot tároltak. Ezt a lehetőséget a Microsoft 2020 májusi frissítésével szüntette meg, így a felhasználók még véletlenül sem törölhetik onnan a fontos adatokat.

Tárterület beállítások

Egy másik alkalmazás a Storage Sense (Tárterület beállítások) is módosult egy picit. Ez egy olyan alkalmazás, melyet be kell kapcsolni és azután a háttérben fut. Amikor kevés a szabad lemezterület, akkor törli az ideiglenes fájlokat – a Letöltések mappában lévő adatokat is törölheti, ha egy meghatározott számú napig nem használtuk őket. A Microsoft ezt is megváltoztatta, és a Letöltések mappában lévő fájlokat nem törli, ha azokat egy felhőszolgáltatásba szinkronizáltuk. Ugyanis, ha a szolgáltatás törli a fájlokat, szinkronizáláskor a felhő szolgáltató is törli őket, így teljesen elveszíthetjük őket.

jún 26, 2020 | Adatbiztonsági cikkek, hírek

Míg a legtöbb kibertámadás meglévő hálózati sérülékenységet használ ki, a valóság az, hogy a vállalat teljes ellátási lánca kitett a támadásnak és a hibázásnak. Adatfertőtlenítési szkenneléssel kiszúrhatjuk a kompromittált eszközöket.

A világ és a vállalatok is úgy működnek, hogy egymásra vagyunk utalva, ami a különböző szoftvereket, hardvereket, megoldásokat illeti. Nincs egyetlen olyan vállalat sem a világon, amely minden, számára szükséges eszközt, alkatrészt vagy megoldást önmaga tudna gyártani, egy adott ponton mindig szükségünk van egy külső beszállítóra, aki az adott apró alkatrész szakértője. Ez lehetőséget biztosít a rosszakarók számára, hogy fertőzött hardver vagy szoftvert juttassanak el a vállalati felhasználókhoz.

Megtalálták a gyenge pontot

2019 augusztusában például egyszerre 22 texasi városi önkormányzat jelentette be, hogy zsarolóvírusos támadás érte őket, akik vérmérséklettől függően fizettek vagy sem a zsarolóknak. A nyomozás során később kiderült ki, hogy a támadás kiindulópontja egy olyan külső IT szolgáltató volt, akit ezek az önkormányzatok bíztak meg IT szolgáltatásaik menedzselésével, az outsource partner közvetlen távoli eléréssel rendelkezett az érintett rendszerekhez. Az ellátási lánc leggyengébb láncszemén keresztül férkőztek be a bűnözők a védett önkormányzati rendszerekbe.

De nemcsak a hálózat elemei lehetnek gyengék, hanem a hardver is komoly biztonsági kockázatot jelent ebből a szempontból. Egy 2019-es Microsoft-os blogbejegyzés szerint az ellátási lánc támadás kompromittált szoftver vagy hardver segítségével is történhet. Arra már volt példa, hogy mobiltelefont előre telepített kártevőkkel értékesítettek, ahogy arról is olvastunk, hogy 2016-ban például a TeamViewer szoftver segítségével próbálkoztak a kínaiak bejutnimilliónyi számítógépbe. Ahogy az sem elképzelhetetlen, hogy nem túl jól megírt firmware-n keresztül jussanak be a támadók a gépbe.

Fertőtlenítéssel is lehet védekezni

Az ellátási lánc támadás ellen olyan biztonsági előírásokkal védekezhetünk, melyeket kötelezővé teszünk a külső partnerek számára. Ezeknek az előírásoknak a betartását rendszeres auditokkal kell ellenőrizzük.

Amikor bármilyen hardvert vásárolunk, legyen az szerver, hordozható adattároló vagy merevlemez, bízz, de ellenőrizz legyen a szabály. Ez azt jelenti, hogy lehetőség szerint megkérdezzük a gyártókat a meglévő biztonsági protokolljaikról és kapcsolataikról, ugyanakkor azonosítjuk azokat az eszközöket és vállalati rendszereket, melyek a legnagyobb kárt okozhatják hiba esetén.

Nem könnyű azonosítani a rosszat

Nyilván, a kompromittált hardvert így sem könnyű azonosítani. A nem destruktív eszközfertőtlenítés segít az új hardverek beszerzésekor. Az amerikai National Institute of Technology Security and Privacy Controls for Information Systems and Organizations című dokumentumában azt javasolja, hogy a vállalatok, szervezetek a terméket életciklusa elején, még az aktív használat előtt fertőtlenítsék.

A kiemelt eszközök között volt a külső vagy kivehető merevlemezek (SSD vagy mágneses egyaránt), optikai lemezek, mágneses vagy optikai szalag, flash memória eszközök, flash memória kártyák vagy más, külső hordozható lemez. Ezek a hordozható eszközök megbízhatatlan forrásokból származhatnak, ártó kódokat tartalmazhatnak és az USB portokon keresztül könnyedén a vállalaton belülre kerülnek. Erősen javasolt az adathordozók szkennelése, ám adatfertőtlenítésük további garanciát biztosít arra, hogy az eszközök ártalmatlanok. A nem destruktív adatfertőtlenítést első használat előtt javasoljuk használni, még mielőtt az eszköz a vállalaton belülre kerül, és erőteljesen javasolt, ha nem megbízható vagy nem lekövethető az ellátási lánc minden tagja.

jún 12, 2020 | Adatbiztonsági cikkek, hírek

Az új IBM által fejlesztett titkosítási technológia, a Fully Homomorphic Encryption (FHE) egyelőre az Apple eszközeivel kompatibilis, de az Android és Linux verziók már úton vannak.

Vadonatúj technológia

Az IBM június elején mutatta be a Fully Homomorphic Encryption (FHE) nevű adat titkosítási technológiát, melynek használatával a használatban lévő adatoknak biztosít titkosítást. A GitHub-on ingyenesen elérhető eszköz segítségével egyelőre az Apple eszközökön (iOS és macOS) használható az új technológia.

Az FHE segítségével könnyebben osztunk meg harmadik féllel bizalmas adatokat, így például felhőszolgáltatók sokkal könnyebben dolgozzák fel a pénzintézetek adatait, hiszen azok mindvégig titkosítottak, még használat közben is. Ez nagy megkönnyebbülést jelenthet olyan, erőteljesen szabályozott iparágak esetében, ahol a személyes adatok védelme miatt külső szolgáltatóknak nehezen adhatták át ezeket az adatokat elemzés, feldolgozás céljából. Itt például az egészségügyre, a pénzügyi szolgáltatókról van szó, akik rengeteg személyes adatot kezelnek.

Mi is ez az FHE?

A szenzitív adatok megosztásának és tárolásának vannak gyenge pontjai: az adatok többnyire akkor titkosítottak, amikor utaznak vagy amikor pihennek egy adattárolón, de ki kell őket titkosítani, amikor használatban vannak. Ez a hackereknek és külső embereknek jelent ismételt lehetőséget arra, hogy hozzáférjenek a nem titkosított adatokhoz. Az FHE ezeket a lyukakat is betömi. Az engedéllyel rendelkezők számára a technológia lehetővé teszi az adatok feldolgozását úgy, hogy az adatok mindvégig titkosítva maradnak, ezzel is csökkentve azt az időt, amikor az adat legsérülékenyebb állapotában létezik.

Más technológiákkal övezve az FHE továbbá arra is lehetőséget biztosít, hogy szelektíven tiltsuk az adatok kititkosítását. Így az emberek egy adott adatból csak azokhoz a részekhez férhetnek hozzá, amelyre engedélyt kaptak vagy szükségük van munkájuk elvégzéséhez.

Egy kis történelem

Az FHE ötlete már az 1970-es évek vége felé felmerült, de az igazi áttörés a 2009. május 31-én rendezett ACM Symposium on Theory of Computing rendezvényen érték el a tudósok, amikor Craig Gentry kriptográfus elsőként bemutatta a technológiát Fully Homomorphic Encryption Using Ideal Lattices című dolgozatában.

A dolgozat ténylegesen komoly áttörést hozott ezen a területen, de akkor még a mindennapi használathoz túl lassú volt a mögöttes számítások komplexitása és a számítástechnikai feldolgozó erő igénye miatt. Az IBM Research mér dolgozik a technológia csiszolásán, ami most érett meg annyira, hogy bizonyos alkalmazásoknál nyugodtan használni lehet – ez pedig a jövőbeli számítástechnikai feldolgozó kapacitás növekedésével és a mögöttes algoritmusok fejlődésével csak tovább csökken.

Kódolt adaton is megy a munka

A tudósok nemrég egy kutatást tettek közzé és brazil bankkal közösen, melyben bemutatták, hogy az FHE használatával ugyanolyan pontossággal képesek előre jelezni, mint a nem kódolt adatokon. Az eredmény, hogy például a bankok egy bizalmatlan közegnek is kiadhatják az előrejelzések szimulálását. A kutatók egyelőre MacOS-reés iOS-re adták ki a kódoláshoz szükséges eszközöket, azzal a megjegyzéssel, hogy még távol állnak a tökéletestől, hamarosan az Androidos és Linuxos változat is elérhető lesz.

máj 24, 2020 | Adatbiztonsági cikkek, hírek

Tudjuk, első világbeli probléma mind, amire bejegyzésünkben rávilágítunk, de tanulságos: a Tesla nem törölte az autóiban használt, de kicserélt számítógépekről a személyes adatokat, amelyeket bárki megvásárolhatott az eBay-en.

A Tesla elektromos autó, de ugyanakkor egy négykeréken járó számítógép is: külön egység gondoskodik az utasok szórakozásáról, egy másik az önvezető funkciókat vezeti. A régebbi Tesla modellekben ezek az egységek 4-5 év használat után a sok eltárolt adat miatt használhatatlanná váltak. A tulajdonosok nyomására a gyártó úgy döntött, ezeket az egységeket ingyen kicseréli az érintett autókban. Ennek hatására egy sor, személyes adatot tartalmazó számítógépes egység került szemétdombra, onnan pedig élelmes vállalkozók az eBay-re pakolták.

eBay-en vásárolt modulok

Egy ehhez hasonló eBay-es aukción vásárolt ezekből a kiszuperált darabokból a GreenTheOnly becenevű fehérkalapos hacker, melyeket elvileg az előírások szerint a Tesla alkalmazottai el kellett volna pusztítsanak – annyit tettek csupán, hogy egy-két kalapácsütéssel próbálkoztak, de ezek masszívabb daraboknak bizonyultak.

Az aukciós portálon megvásárolt modulokon egy rakás személyes adat volt, az adatfertőtlenítéssel senki sem törődött: a biztonsági szakembernek sikerült hozzájutnia az előző tulajdonos otthoni és munkahelyi címéhez, az összes elmentett wifi jelszóhoz, telefonos naptárbejegyzésekhez, híváslistákhoz, névjegyzékhez. Ugyanakkor több szórakoztató alkalmazás, mint Netflix és Spotify sütiket is talált a modulon – ezek segítségével visszafejthető az adott alkalmazás jelszava – a Spotify-nál még ezt sem kell, hiszen ott a jelszót szöveges állományban tárolják.

A cikk írói megkerestek négy személyt, akinek személyes adatait a biztonsági szakember megtalálta a kidobott modulokon, közülük egy jelezte csupán, hogy jogi lépéseket fontolgat a Tesla ellen, és csodálkozott, hogy az autógyártó ilyen könnyedén kezeli a személyes adatokat, ahogy azon is, hogy az adatokat titkosítás nélkül tárolták ezeken a modulokon.

Katonai gépen is voltak adatok

Az eBay úgy tűnik, kiapadhatatlan kincsesbánya az adatok után kutató számára. Korábban a G DATA kutatói találtak egy rakétahordozóra vonatkozó adatokat a aukciós portálon vásárolt katonai lapotopon.

A cikk forrása: InsideEVS

máj 13, 2020 | Adatbiztonsági cikkek, hírek

Az adatmegsemmisítést többféle módon is meghatározták a technikai kiadványok és iparági szereplők. A gond az, hogy az adatmegsemmisítést az adatfertőtlenítés szinonimájaként használják, és nehéz első hallásra megkülönböztetni, hogy hol ér véget az egyik és hol kezdődik a másik. És ha még olyan kifejezéseket is bedobnak, hogy fizikai megsemmisítés és adattörlés, teljes a káosz – ennek a visszaállítható adatunk ihatja meg a levét.

A TechTarget meghatározása szerint az adatmegsemmisítés az a folyamat, melyen a szalagon, merevlemezen vagy más formájú elektronikus adathordozón tárolt adatok úgy megsemmisítjük, hogy azok teljesen olvashatatlanok, nem lehet hozzájuk férni és engedély nélkül felhasználni. Azonban annak érdekében, hogy megbizonyosodjunk az adat tényleg elérhetetlen és megsemmisült, és hogy a szabványoknak és előírásoknak megfeleljünk, ennél sokkal többre van szükség. És itt jön képbe az adatfertőtlenítés, melyről korábbi bejegyzésünkben már beszéltünk.

Ami nem adatmegsemmisítés

Az biztos, hogy az adatmegsemmisítés az nem adatfertőtlenítés. Az adatfertőtlenítéstől eltérően, az adatmegsemmisítésből hiányzik több lépés: például az ellenőrzés, hogy az adatokat ténylegesen törölték az adott adathordozóról. Jöjjön két gyakorlati példa a két folyamat közötti különbség szemléltetésére:

Amikor egyéni fájlokat törölnek, adatmegsemmisítéssel nem magát az információt, csupán a rá mutató hivatkozást törlik. Ez olyan, mintha valaki a róla fellelhető internetes információt nem törölné, csupán a kereső találatait. Az adat még ott marad a gépen (és az internet bugyraiban), de nem lehet könnyen visszahozni, ehhez megfelelő szakértelen szükséges.

Amikor például el szeretnénk adni használt számítógépünket, gyakran teljesen formázzuk a merevlemezt, de sajnos ez a módszer után is maradhat még adat a merevlemezen. Nem egyszerű ezek visszanyerése sem, különleges eszközökkel, de a maradék adatok visszanyerhetők.

Az adatmegsemmisítés nem fizikai megsemmisítés

Az is fontos megjegyezni, hogy az adatok megsemmisítése nem egyenértékű az adathordozók fizikai megsemmisítésével. A fizikai megsemmisítés során valóban apró darabokra daráljuk az adathordozót, de az adat attól még rajta marad. Az SSD-k esetében például az adatokat annyira sűrűn írják az adathordozóra, hogy még az apróra vágott eszközdarabkáról is kiolvasható adat.

A demágnesezés sem vezet mindig eredményre, hiszen minden merevlemez esetében megfelelő erősségű demágnesezőt kell használni annak érdekében, hogy a kifejtett mágneses erő olvashatatlanná tegye az adatokat. A demágnesezés SSD meghajtók esetén nem is működik. Mindezt az jelenti, hogy egyedül az adathordozó fizikai megsemmisítése még nem garancia arra, hogy az adatok tényleg olvashatatlanok, erről meg is kell győződni valahogy – például ellenőrzéssel, ami az adatfertőtlenítéskor járható út.

Amennyiben adathordozó tölésre vagy megsemmisítésre van szüksége vegye fel velünk a kapcsolatot!